DDoS атаката има за цел да блокира достъпа на потребителите до даден сървър, мрежа, услуга, приложение или уебсайт в интернет.

За тази цел към атакуваната цел се насочва голям обем трафик. Това води до изчерпване на ресурсите на сървъра и/или консумиране на капацитета на канала между атакуваната цел и интернет. В резултат на това, обектът на DDoS атака става недостъпен в интернет.

Има различни видове DDoS атаки, които ще разгледаме в публикацията, а за да бъде ефективна една DDoS атака, тя често е сложна и многовекторна.

В статията ще прегледаме и кои са основните видове DDoS защити - в т.ч. актуалните и усъвършенствани методи, които включват използване на изкуствен интелект (AI), анализ на потока на трафик в реално време, динамична филтрация, персонализирани филтри и т.н.

Какво означава DDoS атака?

DDoS е абревиатура от Distributed Denial of Service и буквално се превежда, като “разпределен отказ на услуга”. Целта е блокиране на достъпа през интернет до атакувания обект, а той може да е цяла мрежа, един IP адрес, сървър, уебсайт, приложение...

Вероятно за по-незапознатите - неясно остава какво му е “разпределено”-то на този отказа от услуга - първата дума от абревиатурата “distributed” - “разпределен”?.

Първата част на понятието - “Distributed” или “Разпределен”, а аз бих уточнила - “децентрализиран” означава, че атаката не идва от един източник, а от множество различни източници. И това именно е разликата между DoS и DDoS атака.

Каква е разликата между DoS и DDoS атака?

DDoS е абревиатура от Distributed Denial of Service и буквално се превежда, като “разпределен отказ на услуга”. Целта е блокиране на достъпа през интернет до атакувания обект, а той може да е цяла мрежа, един IP адрес, сървър, уебсайт, приложение...

Вероятно за по-незапознатите - неясно остава какво му е “разпределено”-то на този отказа от услуга - първата дума от абревиатурата “distributed” - “разпределен”?.

Първата част на понятието - “Distributed” или “Разпределен”, а аз бих уточнила - “децентрализиран” означава, че атаката не идва от един източник, а от множество различни източници. И това именно е разликата между DoS и DDoS атака.

Логично е тук да се запитаме - как злонамерените лица се сдобиват с множество устройства, от които да атакуват своята жертва - често пъти това са т.нар. ботнет мрежи.

Какво е ботнет мрежа и как се формира?

Ботнет мрежите са сред най-често използваните способи за извършване на DDoS атаки. За тази цел злонамерените лица заразяват с вирус или проникват в компютри или други устройства в т.ч. и IoT (умни уреди в дома и офиса), за да инсталират злонамерен код или зловреден софтуер.

Заразените или компрометирани устройства образуват мрежа, която се нарича ботнет. По инструкция на злонамерените лица, устройствата от ботнет мрежата започват да изпращат множество, милиони заявки към атакувания обект.

Целта е да претоварят сървърите с по-голям обем трафик и/или заявки за изпълнение, отколкото могат да бъдат понесат и да изчерпят ресурсите им.

За онагледяване, представете си как през входната врата на дадено жилище обичайно влиза по един човек. А какво би станало - ако едновременно се опитат да влязат 1000 човека? Входът ще се запълни / запушии ще бъде недостъпен за влизане.

Такава е и най-общо целта на DDoS атаките - дадено устройство или услуга да станат недостъпни, в следствие на претоварване с голям обем заявки.

Как изглежда една DDoS атака?

Когато даден обект - уебсайт, мрежа, услуга е подложен на DDoS атака, услугата става тромава и бавна, скоростта на качване или изтегляне на файлове се забавя все повече и ако атаката е успешна - уебсайтът или услугата стават недостъпни в Интернет.

Видове DDoS атаки

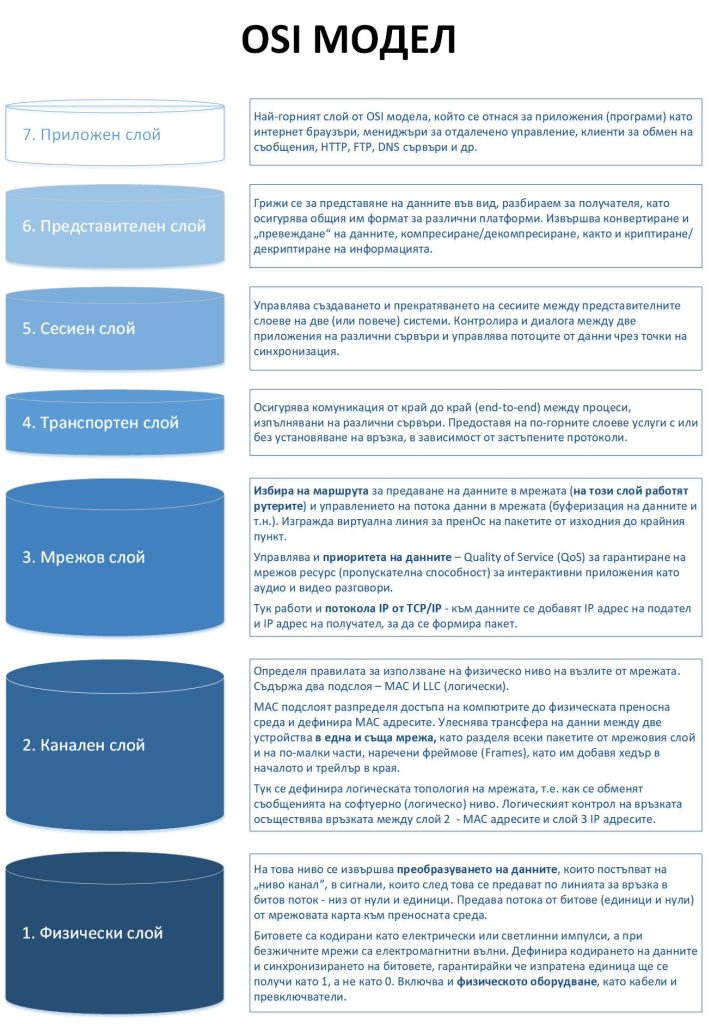

Различните видове DDoS атаки са насочени към различни елементи на мрежата и се класифицират според слоевете на мрежовата връзка, към които са насочени.

Връзката в интернет се състои от седем различни „слоя“, според дефиницията на модела за взаимно свързване на отворени системи (Open Systems Interconnection (OSI) model), създаден от Международната организация за стандартизация.

Моделът е изцяло абстрактен и помага да се групират протоколи и приложения.

DDoS атаките могат да са насочени към всеки слой от OSI модела, но най-често са към Layer 3, 4 или 7, според което могат да бъдат класифицирани в следните три групи:

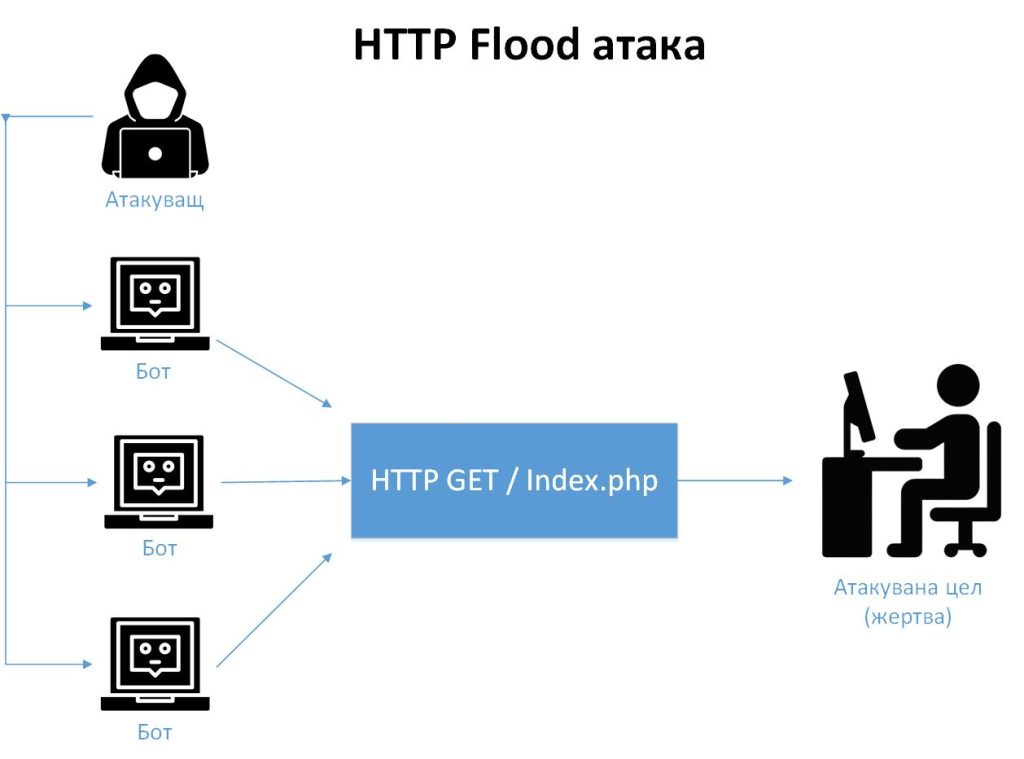

- Атаки към приложния слой (Layer 7) - най-често е от тип http flood при което се изпращат множество GET/POST заявки които изглеждат като легитимни. По този начин на самият web сървър се изчерпва капацитета и не остават ресурси да отговори на легитимните заявки.

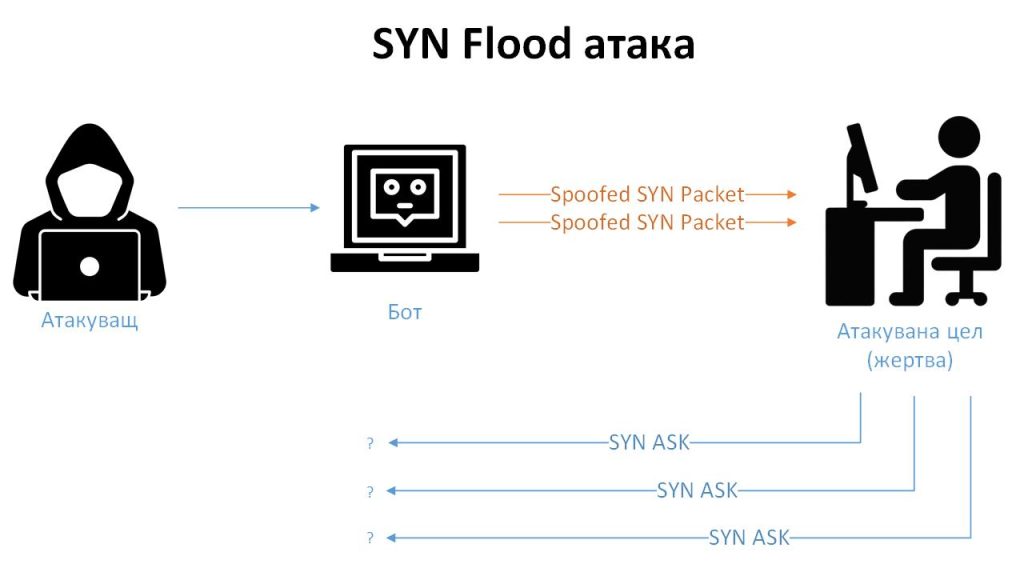

- Протоколни атаки (използват слабости в Layer 4 от OSI модела) - най-често срещаната атака на това ниво е SYN flood който има за цел да изчерпа наличните портове в самият сървър и по този начин не остават свободни за легитимна връзка. Без тези портове не може да се осъществи комуникация между клиент и сървър.

Атаки към приложния слой (Layer 7)

Цел на атаката

Атаките към приложния слой таргетират Layer 7 от OSI модела, от където произлиза и името им. В този слой (Layer 7) се изпълняват HTTP заявките за генериране на уеб страници и най-често срещаните атаки са към него.

Всеки web сървър има капацитет на брой заявки които може да обработи за единица време. Целтта на този тип атака е да се превиши многократно броя на заявките за това време и съответно самият сървър да не може да отговори на всички. Проблема при този тип атака е че често заявките изглеждат легитимни и няма единна стратегия за различаването на легитимна от DDOS заявка. При анализ изглежда че просто е имало многокатно завишен интерес към сайта към който е била атаката.

Пример за атака към приложния слой:

Протоколни атаки

Цел на атаката

Протоколните атаки (като HTTP Flood атаките) са т.нар. атаки за изчерпване на състоянието. Те водят до отказ на услугата, поради прекомерно потребление на сървърни ресурси и/или ресурси на мрежово оборудване, като защитни стени и балансьори на натоварването.

Протоколните атаки използват слабости в слой 3 и слой 4 на OSI модела (Layer 3 и 4), за да стане атакувания обект недостъпен.

Пример за протоколна атака:

SYN Flood атаки

SYN Flood атаката се отнася към TCP/IP протокола, при която жертвата се задръства от пакети с вдигнат SYN флаг.

При стандартна комуникация, базирана на TCP/IP протокола, за да бъде инициализирана връзка, само първият пакет, изпратен от клиента към сървъра е с вдигнат SYN флаг.

След това, съгласно three-way handshake регламента на TCP/IP протокола, сървърът отговаря с пакет с вдигнати SYN-ACK флагове, последвано от ACK от клиента и установяване на връзката.

Когато пакетите се изпращат с много висока скорост и всеки един от тях (а не само първия, както би следвало) е с “изкуствено” с вдигнат SYN флаг, сървърът се товари необичайно много, тъй като от страна на клиента не се връща ACK флаг, както би било в една класическа сесия.

Имитира се, че множество различни клиенти едновременно желаят да се свържат със сървъра.

Обемни атаки

Цел на атаката

При обемните атаки целта е да се консумира цялата налична честотна лента между атакувания обект и интернет. Към жертвата се насочва голям обем данни, най-често през ботнет.

Пример за обемна атака

DNS Amplification атаки

При DNS Amplification атаката целта е ресурсите на жертвата да се претоварят с обемен DNS отговор, като за целта атакуващите използват публично достъпни отворени DNS сървъри.

Атакуващият изпраща заявка за търсене на DNS име до отворен DNS сървър с адреса на източника, подправен като адреса на жертвата. А когато DNS сървърът изпрати отговор с DNS запис, той не се насочва към източника (атакуващия), а към обекта на атаката (жертвата).

За да бъде постигнат максимален поразяващ ефект, заявката не изисква да бъде върната само част от наличната информация, а пълния обем информация, което е нетипично в обичайна ситуация.

Атакуващият подава заявка за пълния обем информация, за да увеличи максимално ефекта на поразяване. Целият обем на изисканата информация за DNS зона се връща в една заявка, поради което размерът на отговора е значително по-голям от размера на заявката. Именно така количеството трафик, насочен към жертвата, става много голям.

Нападателите могат да използват и ботнет, за да създадат голям брой фалшиви DNS заявки. Така с малко усилия, към жертвата се насочва голям обем трафик.

Този тип атаки се неутрализират трудно, защото данните, които са насочени към жертвата, като отговор на заявката - са легитимни и идват от валидни сървъри.

Как се неутрализират DDoS атаките?

В най-добрия случай, за да бъде неутрализирана DDoS атака, е важно да се отдели легитимния от нелегитимния трафик, за което най-съвременните DDoS защити разполагат с мощни аналитични инструменти със 100% персонализация и използване на изкуствен интелект (AI) за анализ на трафика в реално време.

С усъвършенстване на технологиите, се увеличават и възможните методи за атака. DDoS атаките рядко са елементарни и лесни за неутрализиране. В общия случай са сложни и насочени по множество вектори.

Ето и няколко класически примера за DDoS защита, а за финал ще представим един от най-усъвършенстваните методи за неутрализиране на DDoS атаки, който вече е достъпен и в България.

Blackhole routing

Методът “Blackhole routing” е сред най-старите DDoS защити. При него, както подсказва името, трафикът се насочва към “черна дупка” или т.нар. нулев маршрут. В резултат на това целият трафик към атакувания IP адрес или диапазон се отклонява.

Проблемът с този метод е, че се прилага за целия трафик към атакувания обект - както легитимен, така и нелегитимен. Както казваме - покрай сухото, гори и суровото, поради което и не е съвсем предпочитан.

Web application firewall (WAF)

Защитната стена за уеб приложения (WAF) е инструмент, който се прилага за неутрализиране на DDoS атака на Layer 7.

WAF защитата се активира, като стена между интернет и първия сървър, като може да действа и като reverse proxy, за да предпази целевия сървър от определени видове злонамерен трафик.

Anycast мрежи

При Anycast мрежите, целта е нелегитимният трафик дифузно да се разпръсне в мрежа от множество сървъри до точката, в която трафикът се поглъща от мрежата. Можем да направим аналогия с мощна река, която се разтича в множество малки потоци / отклонения.

DDoS защита с AI и custom филтри

С усъвършенстване на технологиите и видовете DDoS атаки, се усъвършенстват и инструментите, с които те могат да се неутрализират. Най-актуалните и ефективни решения използват изкуствен интелект (AI), който се самообучава (ML), с много опции за проактивен подход, в т.ч. анализ на трафика в реално време и прилагане на персонализирани филтри.

Cloud базирана DDoS защита

Най-съвременните DDoS защити са клауд базирани и за да бъдат използвани не е необходимо закупуването на специфичен хардуер.

Защитата се осъществява в глобална Anycast мрежа от свързани центрове на филтрация (PoPs) по целия свят, а атаките се неутрализират непосредствено в центъра, който е най-близо до източника на атака. Облачният подход дава възможност и за неограничено скалиране.

Динамична филтрация с punching за ниска латенция

Актуалните DDoS решения прилагат динамична филтрация (stateful mitigation) с hole-punching метод за постигането на ниска латенция. Ние прилагаме такова решение, патентовано от Path Network.

Висока ефективност на DDoS защитата с XDP технология

XDP (eBPF/XDP (eXpress Data Path)) технологията дава възможност за високоефективна обработка на пакетите директно в ядрото на Linux със заобикаляне на традиционния мрежови стек. Благодарение на това филтрацията е с много висока скорост.

XDP технологията позволява и прилагането на персонализирана логика за обработка на пакетите, което е ключово за елиминиране на специфични типове DDoS атаки и за разработване и прилагане на custom DDoS филтри за конкретни приложения, които не могат да бъдат защитени по друг начин.

DDoS защита от Delta.BG

Delta.BG предлага DDoS защита от най-ново поколение. Актуалността на защитата е от първостепенна важност тъй като всеки ден излизат нови заплахи.

Нашето DDoS решение е cloud-базирано, с над 20 центъра за филтрация по целия свят в глобална Anycast мрежа. Това означава, че при атака от множество точки, трафикът се филтрира в най-близкия до тях PoP и до атакувания обект достига само чист трафик.

DDoS защитата на Delta.BG е AI-базирана. Използва се изкуствен интелект, който следи трафика в реално време и се самообучава, като подбира най-добрата защита за обекта на защита (приложение, услуга ...).

Защитата, която сме прилагаме е иновативна с динамична защитна стена с hole-punching метод за постигане на ниска латенция (патентована технология).

Благодарение на интегрираната XDP (eBPF/XDP (eXpress Data Path)) технология, DDoS защитата ни е високоефективна, тъй като пакетите се обработват директно в ядрото на Linux. Благодарение на това филтрацията е с много висока скорост.

XDP технологията дава възможност да се прилага персонализирана логика за обработка на пакетите, което е ключово за елиминиране на специфични типове DDoS атаки и за разработване и прилагане на custom DDoS филтри за конкретни приложения, които не могат да бъдат защитени по друг начин.

Вижте повече за DDoS защитата, която предлагаме: